| 公司新聞 |

| 行業(yè)新聞 |

|

| 您當(dāng)前的位置:網(wǎng)站首頁 ->> 行業(yè)新聞 |

| 微軟已修復(fù)可竊取Windows登錄憑證的秘密漏洞 | |

| 發(fā)布時(shí)間:2017-11-06 08:41:33 點(diǎn)擊:1915 次 | |

今年5月, 哥倫比亞安全研究員 Juan Diego 向微軟報(bào)告了一個(gè)漏洞,該漏洞可使得攻擊者在無需任何用戶交互的情況下隨意竊取 Windows NTLM 密碼哈希,允許與受害者網(wǎng)絡(luò)直接連接的攻擊者升級對附近系統(tǒng)的訪問。Microsoft通過ADV170014安全顧問在本月的補(bǔ)丁周二修補(bǔ)了該漏洞,此次補(bǔ)丁僅適用于Windows 10和Windows Server 2016的用戶。

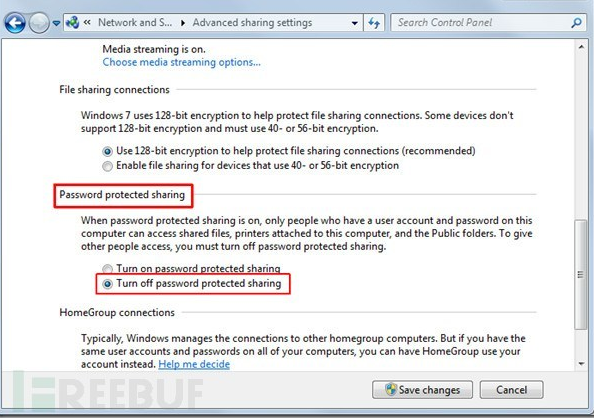

事實(shí)上,這種攻擊操作性強(qiáng)且不涉到較深層次的技術(shù)技能,攻擊者只需要將特制的 Shell 命令文件 (SCF 文件) 放在可公開訪問的 windows 文件夾中,然后該文件將由于安全問題而執(zhí)行收集 NTLM 密碼哈希, 并將其發(fā)送回攻擊者的服務(wù)器;這樣一來,攻擊者可以輕松破解 NTLM 密碼哈希并且隨意訪問受害者的計(jì)算機(jī)。今年5月, 哥倫比亞安全研究員 Juan Diego 向微軟報(bào)告了黑客的入侵。 大家都知道微軟 NTLM 體系結(jié)構(gòu)有一些漏洞, 當(dāng)pentester發(fā)動(dòng)攻擊的時(shí)候,第一件事情就是竊取哈希,這已經(jīng)不新鮮了,而且大多時(shí)候這些技術(shù)需要用戶介入來進(jìn)行完整的攻擊。不過此次的攻擊黑客掌握全部主動(dòng)權(quán):SCF文件中的惡意命令就在黑客將共享文件夾中里SCF文件上傳之后就已經(jīng)開始運(yùn)行了,并不需要等待用戶查看文件內(nèi)容,也就是說不需要用戶交互就能完成攻擊。除了已經(jīng)被修復(fù)的windows 10 和服務(wù)器 2016,較舊版本的 windows 3.11 到 windows 10、臺式機(jī)和服務(wù)器由于注冊表修改與舊版本的 windows 防火墻不兼容問題依然容易被攻擊。當(dāng)然,我只測試了windows 7 和 windows 10,其他的就需要讓微軟自己來做了。 然而,并不是所有共享文件夾的計(jì)算機(jī)都屬于易被攻擊對象,由于Windows 限制漏洞范圍的默認(rèn)選項(xiàng),黑客攻擊對具有密碼保護(hù)的共享文件夾的計(jì)算機(jī)就不起作用,不過介于大多情況下,許多 Windows 用戶諸如企業(yè)環(huán)境,學(xué)校和其他公共網(wǎng)絡(luò)中的用戶通常會因?yàn)樽陨硇枨蠖蚕頍o需密碼的文件夾從而受到攻擊。

只不過,Juan Diego 表示他無法詳細(xì)說明攻擊的根本緣由,按理說,在過去已知的攻擊中因需要觸發(fā)漏洞而利用SCF文件,受害者應(yīng)該擁有訪問該文件夾的權(quán)限才對。 這種自動(dòng)發(fā)生的攻擊其根本原因?qū)ξ襾碚f依然是個(gè)謎,微軟方面也對此守口如瓶。 顯然,微軟提供的補(bǔ)丁并沒有真正修復(fù)關(guān)于SCF 文件的自動(dòng)執(zhí)行,Juan Diego 雖然無法給出解釋根由但致力于修補(bǔ)一個(gè)存在二十年之久、且被稱之為 pass-the-hash 的攻擊, 它能自動(dòng)共享 NTLM 哈希與服務(wù)器位于用戶的外部網(wǎng)絡(luò);類似這樣的問題在很多針對 Windows 的攻擊中都有體現(xiàn);比如,在今年春季, pass-the-hash 結(jié)合 Chrome 與 SCF文件來竊取用戶憑據(jù), 且在 2015、16年,pass-the-hash 攻擊均有出現(xiàn)過。而Microsoft 提供的修補(bǔ)程序只能夠防止攻擊者誘使本地用戶在本地網(wǎng)絡(luò)外部的服務(wù)器上進(jìn)行身份驗(yàn)證。 事實(shí)上,在 Diego 之前,早在今年3 月份德國研究員Stefan Kanthak 已經(jīng)向微軟報(bào)告;報(bào)告了類似的為題。 在我報(bào)告的6個(gè)問題里微軟只公布和修復(fù)了2個(gè),不得不說微軟的效率真的很慢。 Stefan 表示其實(shí)有更多的方法能破解 pass-the-hash 攻擊。相應(yīng)的,Diego 也給出支持性回應(yīng)表示正在研究相關(guān)破解方法。 當(dāng)然,最好最直接的還是不要分享無需密碼的文件。 來源:中國IDC圈 石家莊服務(wù)器托管 石家莊服務(wù)器租用 石家莊機(jī)柜租用 石家莊機(jī)房 |

|

| 上一條: 大數(shù)據(jù)技術(shù)應(yīng)用面臨的問題、投資風(fēng)向及場景化實(shí)踐 下一條: 針對CDN的五大安全威脅 | |

| 【關(guān)閉窗口】 |