| 公司新聞 |

| 行業新聞 |

|

| 您當前的位置:網站首頁 ->> 行業新聞 |

| 如何發現“利用DNS放大攻擊”的服務器 | |

| 發布時間:2016-09-20 08:35:53 點擊:1978 次 | |

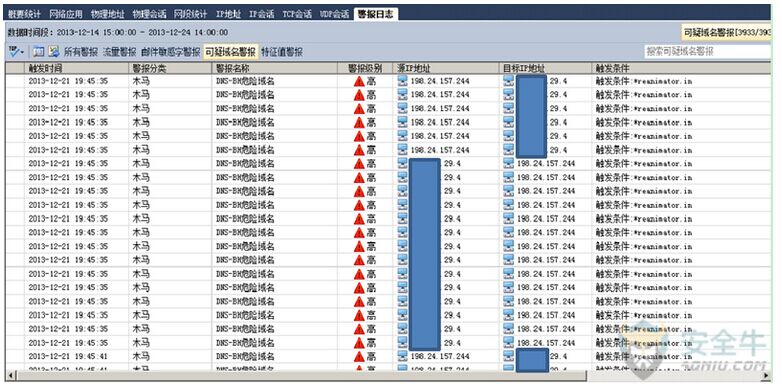

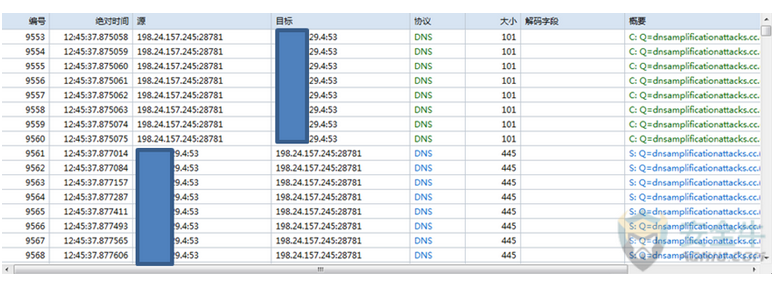

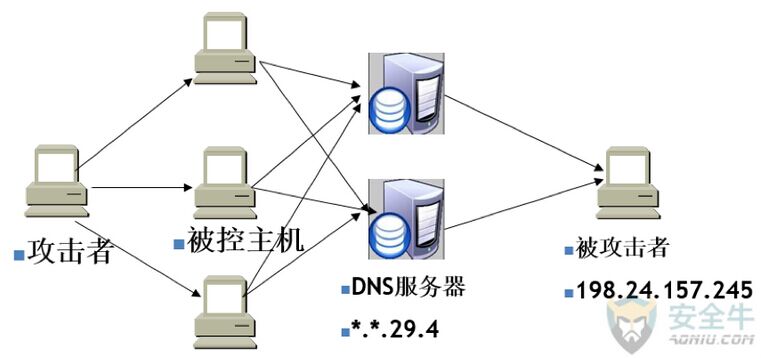

摘要:很多網絡服務異常,往往都是攻擊造成的,但原因有很多種,如何分析定位,則是解決問題的關鍵。DNS放大攻擊是一種拒絕服務攻擊。攻擊者利用僵尸網絡中大量的被控主機,偽裝成被攻擊主機,在特定時間點,連續向多個允許遞歸查詢的DNS服務器,發送大量DNS服務請求,迫使其提供應答服務。 很多網絡服務異常,往往都是攻擊造成的,但原因有很多種,如何分析定位,則是解決問題的關鍵。DNS放大攻擊是一種拒絕服務攻擊。攻擊者利用僵尸網絡中大量的被控主機,偽裝成被攻擊主機,在特定時間點,連續向多個允許遞歸查詢的DNS服務器,發送大量DNS服務請求,迫使其提供應答服務。經DNS服務器放大后的大量應答數據,再發送到被攻擊主機,形成攻擊流量,導致其無法提供正常服務甚至癱瘓。 0x11問題描述 XX.XX.29.4為某大型行業用戶的DNS服務器,需要對外提供DNS服務。近期,該用戶網絡擁塞,運維部門在部署科來網絡回溯分析系統后發現,在可疑域名警報功能中觸發有大量警報。  0x12分析過程 198.24.157.245(經查為美國IP)在短時間內向XX.XX.29.4服務器發送了大量的DNS請求,請求的域名為dnsamplicationattacks.cc。(DNS Amplification Attacks字面意思就是DNS放大攻擊。)  198.24.157.245發出的請求包為101字節,DNS服務器返回的應答包為445字節,從而使通信流量放大了4.4倍。  攻擊者利用大量被控主機,向大量的DNS服務器發送DNS請求。但請求中的源IP地址,均被偽造成被攻擊者的IP(在本例中為198.24.157.245),于是DNS服務器會向被攻擊者返回查詢結果。通常查詢應答包會比查詢請求包大數倍甚至數十倍(在本例中為4.4倍),從而形成對198.24.157.245地址的流量放大攻擊。 在本例中,客戶的DNS服務器被作為實施這種DNS放大攻擊的代理參與其中,攻擊過程見下圖。  0x13 分析結論 攻擊者利用大量被控主機,在短時間內向DNS服務器(XX.XX.29.4)發送大量的DNS請求,查詢應答包會比查詢請求包大4.4倍,造成大流量發送到偽造的源IP地址(198.24.157.245),形成對該IP地址的拒絕服務攻擊。 建議用戶: 增大鏈路帶寬; DNS服務器關閉遞歸查詢; 一旦發生大規模DNS放大攻擊,可以馬上與ISP聯系,在上游對攻擊進行過濾。 0x14 價值 黑客常常利用DNS服務器的特性,將其做為攻擊放大器,可依靠僵尸網絡發布攻擊,往往可以制造極大的攻擊流量,而其本身又具有隱蔽性。然而,在本案例中我們看到,通過網絡分析技術可以把攻擊行為完全梳理出來,達到網絡攻擊可視化的效果;并且通過協議解碼,可以清晰的分析出攻擊者使用的攻擊手段。利用網絡分析技術,通過2到7層的深度協議分析、精確解碼、詳細統計數據,為客戶的信息系統以及網絡安全保駕護航。 來源:機房360 石家莊服務器托管 石家莊服務器租用 石家莊機柜租用 石家莊機房 |

|

| 上一條: 中國成全球第一大互聯網市場 下一條: 六年恩愛最終分道揚鑣 英特爾分拆賤賣邁克菲股權幕后 | |

| 【關閉窗口】 |