| 公司新聞 |

| 行業(yè)新聞 |

|

| 您當前的位置:網(wǎng)站首頁 ->> 行業(yè)新聞 |

| Radware:上周五美國大規(guī)模DDoS攻擊是如何發(fā)生的 | |

| 發(fā)布時間:2016-10-27 09:41:50 點擊:1897 次 | |

10月21日上午,Dyn遭受到拒絕服務(wù)(DoS)攻擊,造成了托管DNS網(wǎng)絡(luò)的中斷。成千上萬的網(wǎng)站因此變得不可訪問,其中包括Amazon EC2.當天晚些時候,當攻擊者發(fā)起第二輪針對Dyn DNS系統(tǒng)的攻擊時,問題又進一步加劇了。Dyn的攻擊緩解措施可以通過RIPE網(wǎng)站查看,視頻介紹了BGP切換。

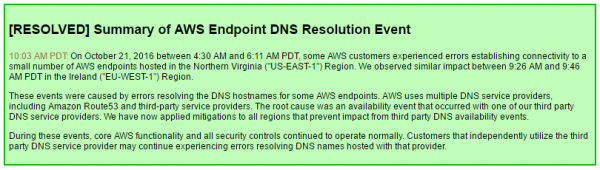

Dyn宕機中Amazon的狀態(tài)更新 域名服務(wù)器(DNS)就像電話簿或互聯(lián)網(wǎng)路徑圖。這些服務(wù)保存了域名和相應(yīng)IP地址的目錄。相對于IP地址,人們更容易記住域名,因此,當用戶在瀏覽器中鍵入Radware.com時,他們實際上指向的是91.240.147.21. 研究人員早就警告過絕大多數(shù)互聯(lián)網(wǎng)客戶采用多個DNS提供商進行網(wǎng)絡(luò)管理的風(fēng)險。許多只采用一個DNS提供商作為他們的主DNS和輔助DNS的互聯(lián)網(wǎng)客戶就存在問題。當Dyn DNS遭受攻擊時,沒有采用冗余DNS服務(wù)的客戶就發(fā)現(xiàn)服務(wù)不可用,用戶也無法訪問其網(wǎng)站。 這并不是DNS服務(wù)提供商第一次遭受攻擊。5月16日,NS1的托管DNS網(wǎng)絡(luò)就遭遇了同類攻擊。僅一周,NS1就持續(xù)遭受了多個DDoS攻擊,從簡單的大流量攻擊到惡意直接DNS查詢和畸形數(shù)據(jù)包。據(jù)報道,此次攻擊廣泛來源于真實客戶域及變體的查詢,因此更難于檢測并和緩解。 DNS洪水是攻擊者針對一個或多個DNS解析器發(fā)起的UDP洪水。DNS洪水是對稱攻擊,利用海量的UDP請求耗盡服務(wù)器資源、內(nèi)存或CPU.攻擊者發(fā)送精心設(shè)計的UDP流量進行域名解析。通過向目標DNS服務(wù)器發(fā)送海量請求,攻擊者可以消耗服務(wù)器資源,進而導(dǎo)致合法請求的服務(wù)降級。 這些攻擊針對的并非網(wǎng)絡(luò)中的客戶,而是DNS提供商本身。攻擊者試圖通過利用垃圾DNS查詢淹沒DNS提供商的方式耗盡網(wǎng)絡(luò)資源。DNS服務(wù)器是通往互聯(lián)網(wǎng)的路徑圖,可以幫助用戶找到他們要尋找的網(wǎng)站。當攻擊者占用了所有的DNS資源時,合法客戶的請求就無法處理了。 DNS服務(wù)提供商每天都會收到海量流量,可以輕松應(yīng)對多個20-60 Gbps的攻擊。但當攻擊流量增長到600 Gbps,網(wǎng)絡(luò)資源無法承載時,就會導(dǎo)致資源耗盡進而引發(fā)服務(wù)降級。規(guī)模超過1 Tbps的流量會帶來更大的威脅。這樣的攻擊規(guī)模很大,部分網(wǎng)絡(luò)基礎(chǔ)設(shè)施無法處理流量,最終會向攻擊目標發(fā)送空路由信息,預(yù)防進一步的中斷。物聯(lián)網(wǎng)(IoT)僵尸網(wǎng)絡(luò)在這一全新的領(lǐng)域占據(jù)領(lǐng)先地位。 這些海量DDoS攻擊的背后是被感染的IoT設(shè)備。Flashpoint和Level3都能夠識別并確認,用于針對Dyn DNS的拒絕服務(wù)攻擊的基礎(chǔ)架構(gòu)是與Mirai惡意軟件相關(guān)的僵尸網(wǎng)絡(luò)。在本月初針對Brian Krebs和OVH的攻擊中,Mirai僵尸網(wǎng)絡(luò)名聲大振,攻擊規(guī)模達到了破紀錄的1.1Tbps.攻擊發(fā)生不久之后,HackForums的用戶Anna_Senpai就發(fā)布了Mirai僵尸網(wǎng)絡(luò)的源代碼。自此之后,許多攻擊者都可以自己修改并部署僵尸網(wǎng)絡(luò)了。目前,Radware還未確定可租用的Mirai僵尸網(wǎng)絡(luò)的位置,但在Darknet市場中可以找到很多其它可租用的僵尸網(wǎng)絡(luò)。

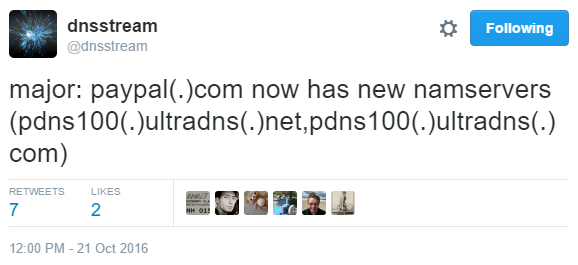

Dyn攻擊期間PayPal轉(zhuǎn)換為DNS Mirai和許多其它針對IoT設(shè)備的惡意軟件變體都是利用預(yù)設(shè)密碼來感染這些設(shè)備的。攻擊者會掃描互聯(lián)網(wǎng),查找使用缺省憑證、很容易通過暴力破解攻入的設(shè)備。由于主動掃描可以生成海量永遠在線的僵尸網(wǎng)絡(luò),因此攻擊者僅用一天就可以快速招募超過100000臺設(shè)備。

EA Support宣布與DynDNS相關(guān)的問題 為了破壞互聯(lián)網(wǎng),攻擊者會通過攻擊DNS、CDN和其它網(wǎng)絡(luò)基礎(chǔ)架構(gòu)來攻擊DNS服務(wù)提供商。目前還不清楚攻擊的幕后主使是誰,但有一點很清楚,互聯(lián)網(wǎng)客戶需要實現(xiàn)更好的DNS管理和53端口出口過濾。 許多人都在猜測誰是攻擊的幕后黑手,從俄羅斯、中國到匿名組織和Anna_Senpai.隨著美國總統(tǒng)選舉的日益臨近,多數(shù)人傾向于猜測是俄羅斯,但這卻不符合國家攻擊的模式。該攻擊也不符合匿名者的方式。通常,匿名者都會提前宣布要發(fā)起攻擊活動,隨后會列出攻擊目標列表,并調(diào)整攻擊。匿名者之后在第一波和第二波的攻擊之間伺機發(fā)表攻擊聲明,如Julian Assange的互聯(lián)網(wǎng)中斷。 預(yù)計攻擊者還將繼續(xù)考驗DNS和互聯(lián)網(wǎng)基礎(chǔ)架構(gòu)的極限,直到企業(yè)真正能解決了與DNS和IoT安全相關(guān)的漏洞。 如果互聯(lián)網(wǎng)客戶采用了第二方作為輔助DNS,他們就可以避免10月21日的宕機。互聯(lián)網(wǎng)客戶需要花費時間部署更好的DNS管理方法并主動過濾53端口出口流量。 來源:中國IDC圈 石家莊服務(wù)器托管 石家莊服務(wù)器租用 石家莊機柜租用 石家莊機房 |

|

| 上一條: 如何縮減服務(wù)器虛擬化后存儲需求 下一條: 關(guān)于開展2016年第二次全國網(wǎng)站備案信息抽查評估的通知 | |

| 【關(guān)閉窗口】 |